Télécharger le fichier pdf d’un mémoire de fin d’études Couche physique La couche physique s’occupe de…

Sécurité informatique

Apprenez les bases de la sécurité informatique et quelles sont les mesures à prendre pour assurer sa protection. Cybersécurité, contrôle d’accès et détection d’incidents, découvrez ici !

Sécurité des systèmes accessibles via le cyberspace. Découvrez comment les cyberattaques peuvent entraîner des risques et quelles sont les mesures à prendre.

Chiffrement et signature numérique ainsi que les principales fonctionnalités d’authentification, confidentialité, intégrité et non-répudiation pour la sécurité informatique.

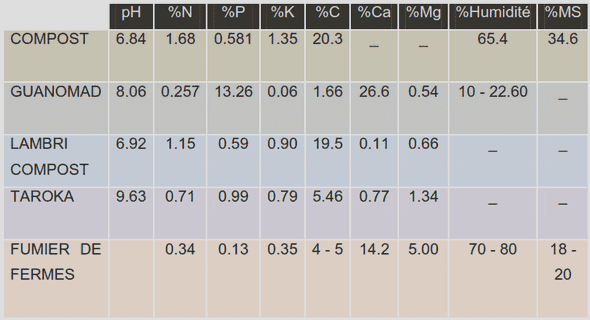

Valeurs perçues des écosystèmes et stratégie de lutte de l’invasion

Télécharger le fichier pdf d’un mémoire de fin d’études Forêt de Tapia : un vestige de…

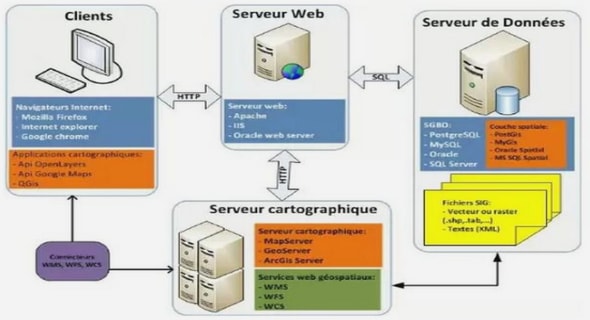

Le Web architecture et problèmes de sécurité

Les évolutions des systèmes de télécommunications et de l’informatique ont permis l’émergence de nouvelles technologies pour…

Réseaux sans fil et leurs mécanisme de sécurité

Selon la portée, le débit, la consommation d’énergie, et le domaine d’application, on peut classifier ces…

Étude de l’importance des nœuds dans la diffusion

Modélisations de réseaux de contacts CTG : Générateur de traces de contacts Une autre modélisation est…

Sécurité des applications Web

Les débuts du Web La première implémentation du protocole HTTP au sein du projet W3…

Détecter les attaques MITM

Des scenarios pour les attaques MITM Espace de travail : Un espace de travail est le…

Les méthodologies de gestion de projets traditionnelles

Les méthodologies de gestion de projets traditionnelles Introduction Cette thèse étant sur le sujet de la…

Chiffrement pour les ressources ne pouvant fournir une connexion sécurisée

Langages de programmations Chiffrement pour les ressources ne pouvant fournir une connexion sécurisée Certains des IoT…

Les différentes attaques informatiques existantes

Le hacking Prévention pour les malwaress Aujourd’hui sur le marché il existe une multitude d’antivirus tous…

Quelles sont les meilleures cibles pour les ransomwares ?

Attaques ransomwares qui ont été médiatisées Qui sont les cibles ? Quelles sont les meilleures cibles…

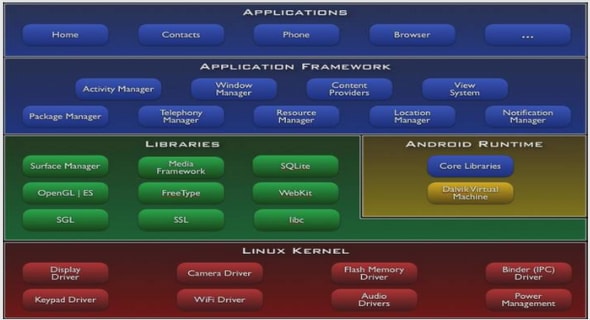

Étude de la sécurité sous Android

SELinux SELinux permet la mise en place de plusieurs types de politiques de sécurité, parmis…

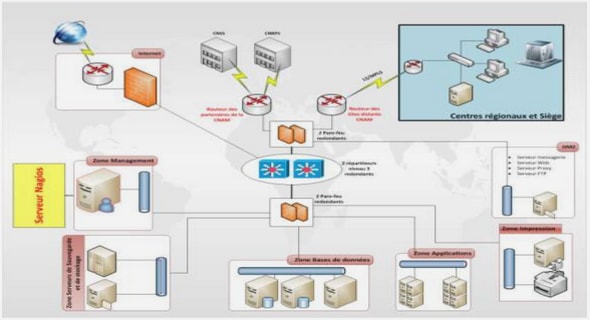

Composants de base d’une architecture de sécurité

Jusqu’à récemment, les réseaux étaient majoritairement composés d’ordinateurs. Depuis 1969, et l’avènement du premier réseau à…

Implémentation d’un scénario d’attaque dans CRIM

Etat de l’art sur les RCSF Cette section présente l’état de l’art des réseaux de capteurs,…

Contrer l’attaque Simple Power Analysis efficacement dans les applications de la cryptographie asymétrique

Multiplication modulaire de Montgomery mot à mot (MontMul) Bosselaers et al. dans [11] donnent un…

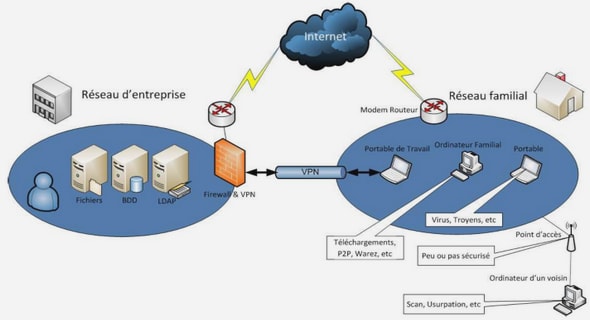

PROBLEMATIQUE DE LA SECURITE RESEAU

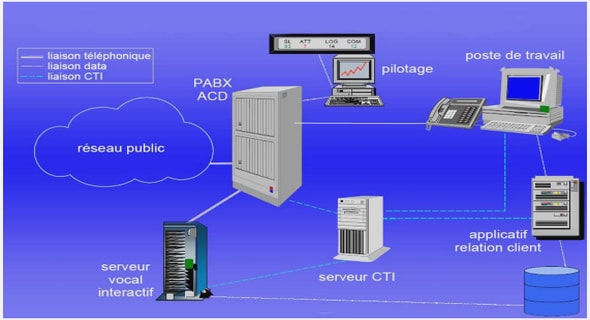

Les éléments de la transmission de données PRESENTATION DU RESEAU CPL Introduction Depuis plusieurs années, les…

La sécurité des réseaux et des systèmes

La sécurité des réseaux et des systèmes Solutions de sécurité et de filtrage La sécurité des…

Sécurisation des systèmes d’information

Sécurisation des systèmes d’information Norme ISO 13335 « Guidelines for the management of IT Security »…

Les normes de sécurité de l’information

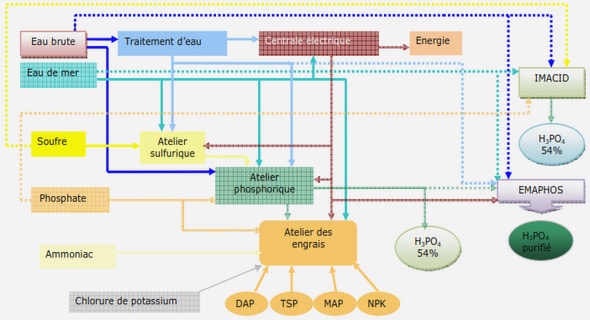

Modernisation des moyens de paiement de la SNDP Le cadre global du travail les moyens de…

Les risques de sécurité informatique

Les risques de sécurité informatique Identification des risques Les risques humains La société n’a pas pu…

Les mesures de protection contre le phishing

Le phishing : une méthode d’ingénierie sociale Origine Étymologiquement, le mot « phishing » est une…

Les nouveaux besoins de sécurité dans les réseaux ad hoc

Les réseaux mobiles Ad Hoc (MANET) Un réseau mobile ad hoc (MANET pour Mobile Ad hoc…

Politique de sécurité contre les accès ou attaques malveillantes

RESSOURCES MATÉRIELLES ET LOGICIELLES A. Ressources Matérielles 40 stations de travail (PC de bureau et…

Configuration de base d’un routeur Cisco

Définition de la politique de sécurité du routeur et configuration d’un routeur Cisco La politique de…