Politiques de sécurité Honeypot Le but de ce travail est de mettre en place plusieurs honeypots.…

Sécurité informatique

Apprenez les bases de la sécurité informatique et quelles sont les mesures à prendre pour assurer sa protection. Cybersécurité, contrôle d’accès et détection d’incidents, découvrez ici !

Sécurité des systèmes accessibles via le cyberspace. Découvrez comment les cyberattaques peuvent entraîner des risques et quelles sont les mesures à prendre.

Chiffrement et signature numérique ainsi que les principales fonctionnalités d’authentification, confidentialité, intégrité et non-répudiation pour la sécurité informatique.

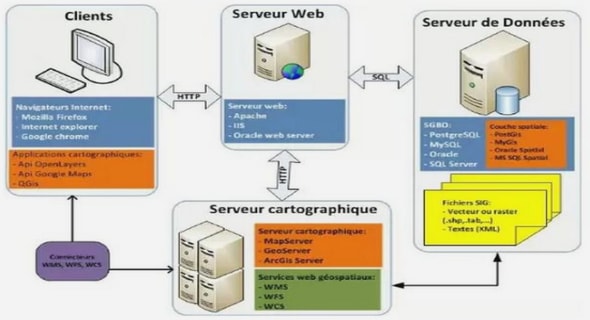

RÉALISATION DE LA PAGE DE CARTOGRAPHIE EN LIGNE

Télécharger le fichier pdf d’un mémoire de fin d’études QUELQUES NOTIONS DE BASE NOTION DE GEODESIE…

Implémentation d’un mécanisme de Vérification en Ligne sur un SoPC

Télécharger le fichier pdf d’un mémoire de fin d’études Architecture des systèmes informatiques pour l’embarqué L’architecture…

Objectifs de la sécurité informatique

Objectifs de la sécurité informatique Le système d’information est généralement défini par l’ensemble des données et…

Détection d’intrusions par signature et comportementale

« Universe, n. : The problem » . L’informatique et en particulier l’Internet jouent un rôle…

Aequitas versus securitas ou la justice pénale comme réceptacle des tentations sécuritaires et managériales

Télécharger le fichier pdf d’un mémoire de fin d’études La justice spatiale, un champ de recherche…

Les TICE dans les programmes de l’Education Nationale

Télécharger le fichier pdf d’un mémoire de fin d’études Etat de l’art/Cadre théorique : Les TICE…

Cryptographie et sécurité informatique

Cryptographie et sécurité informatique La sécurité informatique c’est l’ensemble des moyens mis en œuvre pour réduire…

Étude et mise en place d’une solution SIEM pour la gestion de la sécurité

De nos jours avec l’avancée fulgurante des nouvelles technologies de l’information et de la communication, la…

Sécurité informatique et cybersécurité

La cybersécurité concerne la sécurité informatique, celle de l’information et la sécurité des réseaux, des environnements…

IMPLEMENTATION DE LA SOLUTION OPENSTACK ET GESTION DE LA SECURITE

Télécharger le fichier pdf d’un mémoire de fin d’études ETAT DE L’ART SUR LE CLOUD COMPUTING…

Généralités sur le Security Operations Center (SOC) et la sécurité des systèmes d’information

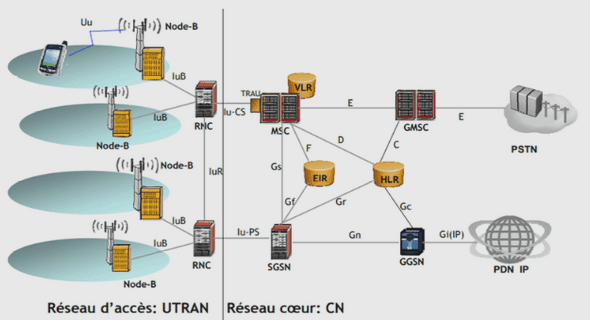

MÉMOIRE DE MASTER INFORMATIQUE Spécialité : Réseaux et Télécommunications Option : Réseaux, Systèmes et Services Télécharger…

Etude des attaques des malwares et proposition de solutions

Télécharger le fichier pdf d’un mémoire de fin d’études Concepts et terminologie des systèmes [Laprie 04]…

ETUDE COMPARATIVE DE SOLUTIONS DE GESTION DE QoS DANS LES RESEAUX SDN

Télécharger le fichier pdf d’un mémoire de fin d’études Études de différentes couches de l’architecture SDN…

Cas particulier de la zone transfrontalière franco-brésilienne

Télécharger le fichier pdf d’un mémoire de fin d’études Déterminants généraux du paludisme Les déterminants du…

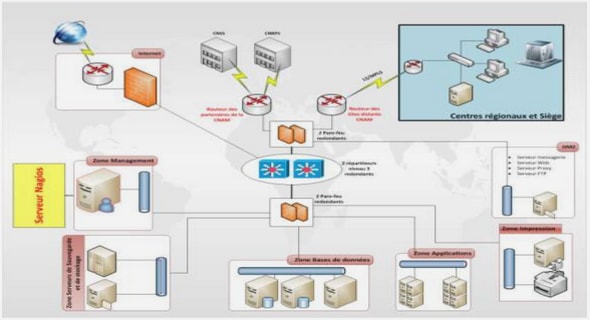

Etude et mise en place d’une solution de supervision réseau

ECOLE SUPERIEURE DE TECHNOLOGIE ET DE MANAGEMENT MEMOIRE DE FIN DE CYCLE Pour l’obtention du diplôme…

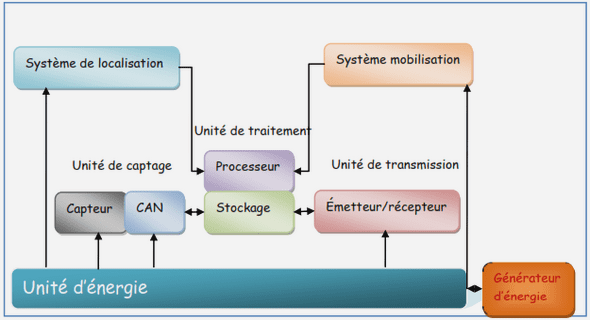

Description des fonctions de CRIM

Domaines d’application des RCSF La miniaturisation des micro-capteurs, le coût de plus en plus faible, la…

RELATION ENTRE LES PARAMETRES CLINIQUES ET LES RESULTATS DE LA DESINVAGINATION PNEUMATIQUE

Télécharger le fichier pdf d’un mémoire de fin d’études Type et période d’étude Il s’agissait d’une…

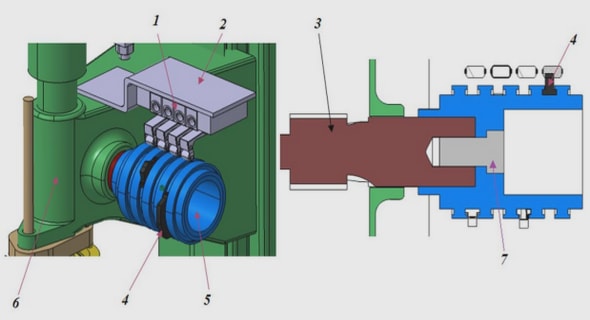

Résection endoscopique bipolaire

Télécharger le fichier pdf d’un mémoire de fin d’études Matériel de base0 Cystoscopie Cystoscopie rigide (figure2)…

Production de facteurs de croissance et d’angiogenèse

Télécharger le fichier pdf d’un mémoire de fin d’études Mode de transmission La transmission des infections…

Mécanisme de survenue syndrome d’apnée-hypopnée obstructive du sommeil SAHOS

Télécharger le fichier pdf d’un mémoire de fin d’études Les voies aériennes supérieures (figure 1) …

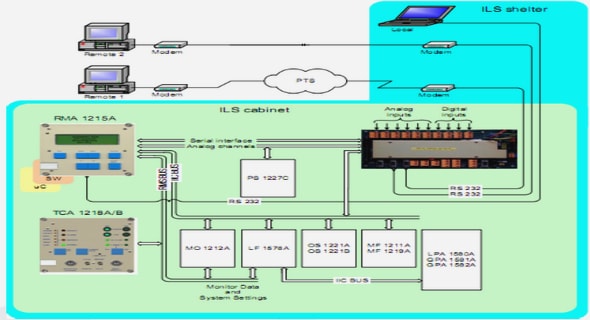

Présentation du radar FMCW pour les capteurs passifs

Télécharger le fichier pdf d’un mémoire de fin d’études Le réseau de capteurs Dans un réseau…

Incertitudes sur l’estimation du bruit de fond dans les regions de signal

Télécharger le fichier pdf d’un mémoire de fin d’études Le Lagrangien supersymetrique La base de la…

Relation entre une description VHDL et les circuits logiques programmables comme les circuits FPGAs

Télécharger le fichier pdf d’un mémoire de fin d’études L’instrument reconfigurable L‟instrument reconfigurable a une carte…

Diagnostic sur la faculté de l’entreprise à tenir la comptabilité sur système informatique avec l’analyse SWOT

Télécharger le fichier pdf d’un mémoire de fin d’études La structure organisationnelle de l’entreprise La structure…

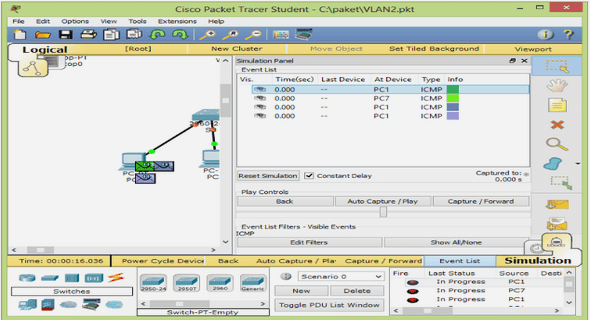

Principe d’encapsulation dans le réseau TCP/IP

Télécharger le fichier pdf d’un mémoire de fin d’études Classe D Les adresses de la classe…

Des plateformes en ligne de recrutement adaptées aux usages

Télécharger le fichier pdf d’un mémoire de fin d’études Interprétation des évolutions du paysage associatif Pour…

Le discours du chatbot comme se conformant à un modèle « conversationnel » naturel

Télécharger le fichier pdf d’un mémoire de fin d’études Des limites conversationnelles qui ne peuvent être…

TYPE ET NATURE DU CONTRÔLE INTERNE MIS EN PLACE

Télécharger le fichier pdf d’un mémoire de fin d’études LES ORGANISMES TECHNIQUES SPÉCIALISÉS A part les…

Types de pirates informatiques

Télécharger le fichier pdf d’un mémoire de fin d’études Couche réseau La couche réseau traite de…