MODELISATION UML OUTILS DE DEVELOPPEMENT Les outils de développement utilisés lors de la réalisation de notre…

Informatique

Projet de fin d’étude en informatique :

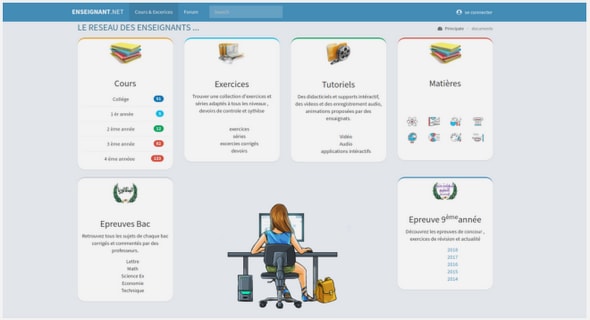

Rapport de stage en informatique, chatpfe.com vous propose de télécharger un maximum de mémoires online et thèses d’étudiants en accès gratuit sur internet, les étudiants de formations de niveau licence (PFE) ou master (mémoire) rédiger un projet d’étude informatique complet avec exemple rapport de stage développement informatique en pdf ou exemple rapport de stage technicien informatique pdf pour savoir comment rédiger un plan d’étude.

Activation du Plugin « LIST WP »

Activation du Plugin « LIST WP » DESCRIPTION DE DIAGRAMME DE CAS D’UTILISATION MailChimp (Plate-forme d’automatisation…

La plateforme Java entreprise (Java EE)

Le model MVC CHOIX DE LA PLATEFORME DE DEVELOPPEMENT JEE La plateforme Java entreprise (Java EE)…

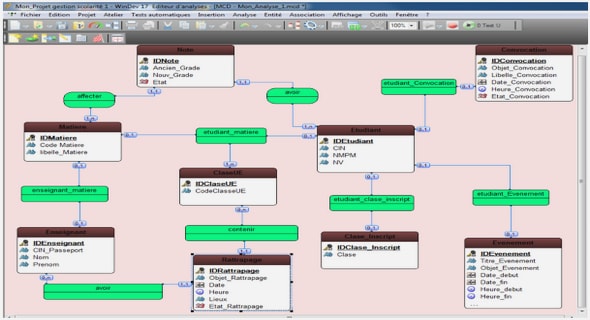

Diagrammes de classe « gestion des analyses de laboratoire »

DIAGRAMMES DE CLASSE « GESTION DES ANALYSES DE LABORATOIRE » PROCESSUS DE DEVELOPPEMENT Model de cycle…

Le Langage UML

Modèle logique des données (MLD) Le Langage UML UML (désignant « langage de modélisation unifié »)…

Les diagrammes UML (diagramme de paquetage)

ANALYSE ET CONCEPTION DIAGRAMMMES Diagramme de packages Le diagramme de paquetage est un diagramme UML qui…

La plate-forme WampServer

La conception avec UML L’environnement technique WampServer -WampServer est une plate-forme de développement Web sous Windows…

Developing serious games specifically adapted to people suffering from alzheimer

VIDEO GAMES FOR COGNITIVE TRAINING OF MENTALLY-IMPARED PATIENTS INTRODUCTION In the past decade, the video game…

Définition d’une image numérique

LES DIFFERENTES METHODES D’INDEXATION D’IMAGES GENERALITES SUR LES IMAGES Définition d’une image numérique Une image numérique…

GENERALITES SUR LES MOYENS DE SURVEILLANCE AERONAUTIQUE

GENERALITES SUR LES MOYENS DE SURVEILLANCE AERONAUTIQUE L’ADS-B étant au cœur de ce mémoire, dans ce…

Format de la trace et l’InputReader

Hadoop Le second environnement MapReduce que nous allons décrire est Hadoop, un environnement Java libre qui…

Twitter comme outil de collecte de données

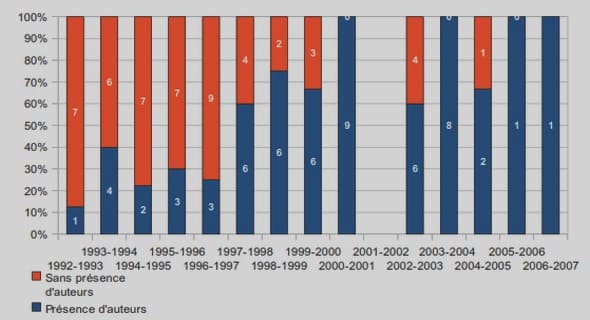

Méthodologie Préambule : Résultats d’une étude préliminaire Lors d’une étude préliminaire réalisée à l’aide d’un corpus…

Software As A Service

WEBMATE L’article de Dallmeier et al. (2012) part du constat qu’il est long et délicat de…

Le data Matching, le datamining et le profilage

LES ÉCHANGES DE DONNÉES À CARACTÈRE PERSONNEL ENTRE LES ADMINISTRATIONS Propos introductif Les échanges de données…

Localisation des erreurs dans les applications web

ÉTAT DE L’ART Il existe un certain nombre d’outils servant à tester les applications web. Dans…

Les tests pour la détection des facultés affaiblies

Les tests pour la détection des facultés affaiblies Les policiers peuvent intercepter des conducteurs et les…

Théorème de Sklar et copules

Fonctions de répartitions bivariées Soit (X, Y), un couple de variables aléatoires; on dit également que…

Système de détection d’intrusions (IDS)

Attaques sur les réseaux VANETs Une fois que les exigences de sécurité ont été établies pour…

Les structures d’un schéma de clustering

INTRODUCTION Depuis plusieurs années, l’information est devenue un élément très présent autour de nous et depuis…

Intérêt des services web

Introduction générale Dans les standards du web, une ressource est toute entité pouvant être identifiée par…

L’architecture d’un REMS

Introduction L’énergie est un élément essentiel du développement de la société, par conséquent, l’exigence envers l’énergie…

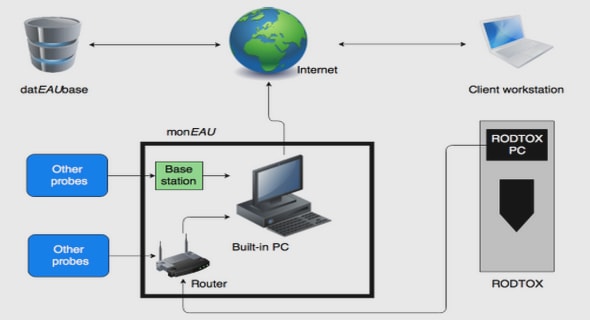

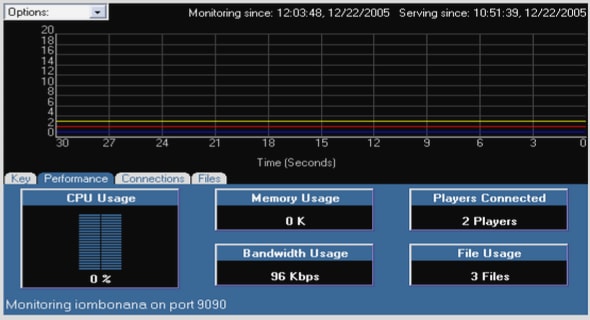

Surveillance des réseaux de capteurs sans fil

Introduction Depuis quelques années, l’observation et le contrôle de phénomènes physiques ont été rendus possibles grâce…

Conception des services web d’indexation

Introduction générale La diversité des sources d’information distribuées et leur hétérogénéité est l’une des principales…

Telecommunication cloud (telco cloud)

Telecommunication systems scalability As we discussed in our problem statement, telecommunication specific concerns in the cloud…

Multimedia copy detection

Multimedia Copy Detection Terminology The task of multimedia copy detection is to automatically determine whether a…

Recommendation System in Software Engineering

Recommendation System (RS) An RS is a software tool providing useful suggestions about a particular item…

Tools and Applications Using Cornipickle

LAYOUT BUGS A layout-based bug is a defect in a web system that has visible effects…

Avantage et inconvénient de l’informatique diffuse

Présentation de l’informatique diffuse La notion de l’informatique diffuse a été présentée dans un article fondateur…

Les entités de communication

PKI Le PKI (Public Key Infrastructure) repose sur la cryptographie à clé publique. TI comprend une…

Protection de la vie privée dans les réseaux véhiculaires VANET

Protection de la vie privée dans les réseaux véhiculaires VANET En raison du développement du trafic…