PFE & RAPPORT INTEGRATION DES AGENTS MOBILES DANS LES TECHNIQUES DE DETECTION DES INTRUSIONS PDF

Introduction générale

CHAPITRE 1 : LA SECURITE DES RESEAUX INFORMATIQUES

1.1. L’utilité de la sécurité des réseaux informatiques

1.1.1. Introduction

1.1.2. Les systèmes de sécurité

1.1.2.1. Objectifs d’un système de sécurité

1.1.2.2. Classification des systèmes de sécurité

1.1.3. Les buts de la sécurité des réseaux informatiques

1.1.3.1. La confidentialité

1.1.3.2. L’authentification

1.1.3.3. L’intégrité

1.1.3.4. La disponibilité

1.1.3.5. La non répudiation de l’origine

1.1.3.6. La non répudiation de la délivrance

1.1.3.7. Le contrôle d’accès

1.1.3.8. Le secret du flux

1.1.3.9. Le confinement

1.2. Les menaces sur la sécurité des réseaux informatiques

1.2.1. L’interception des données ou l’écoute passive

1.2.2. La modification des données

1.2.3. La fabrication des données

1.2.4. La divulgation des informations

1.2.5. Déduction par inférence

1.2.6. La mascarade ou le déguisement

1.3. Politique de sécurité

1.3.1. Définition

1.3.2. Les trois politiques de sécurité

1.3.2.1. Politique de sécurité administrative

1.3.2.2. Politique de sécurité physique

1.3.2.3. Politique de sécurité logique

1.3.3. Approche de conception d’une politique de sécurité

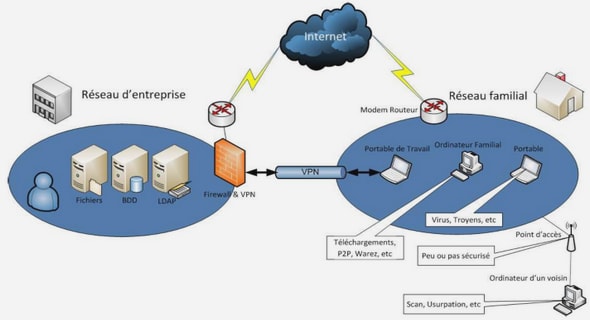

1.3.4. Architecture réseau supportant une politique de sécurité

1.3.5. Les méthodes de protection

1.3.5.1. L’autorisation

1.3.5.2. Les mécanismes de contrôle d’accès

1.3.5.3. Mécanisme du Noyau de Sécurité (KERNEL)

1.3.5.4. L’authentification

1.3.5.5. Protection de la communication

1.3.6. Protocoles pour la sécurité des réseaux

1.4. Conclusion

CHAPITRE 2 : LES SYSTEMES DE DETECTION D’INTRUSION

2.1. Introduction

2.2. Définitions

2.3. Taxonomie des techniques anti-intrusions

2.3.1. Préemption

2.3.2. Prévention

2.3.3. Dissuasion

2.3.4. Détection

2.3.5. Déflection

2.3.6. Contre-mesures

2.4. Caractéristiques des IDS

2.5. L’audit de sécurité

2.5.1. Spécification des activités système à auditer

2.5.1.1. Informations sur les accès au système

2.5.1.2. Informations sur l’usage fait du système

2.5.1.3. Informations sur l’usage fait des fichiers

2.5.1.4. Informations relatives à chaque application

2.5.1.5. Informations sur les violations éventuelles de la sécurité

2.5.1.6. Informations statistiques sur le système

2.5.2. Collecte des événements

2.5.3. Analyse du journal d’audit

2.6. Les méthodes de détection d’intrusions

2.6.1. Approche comportementale

2.6.2. Approche par scénarii

2.6.3. Discussion

2.7. Les limites des systèmes de détections existants

2.8. Conclusion

CHAPITRE 3: VERS UNE ARCHITECTURE AGENT IDS

3.1. Les Agents Mobiles

3.1.1. Introduction

3.1.2. Une approche agents mobiles pour la détection des intrusions

3.1.2.1. Architecture résistante aux attaques

3.1.2.2. Détection multipoint

3.1.2.3. Agents errants

3.1.2.4. Partage de connaissances

3.1.3. Définition d’un agent mobile

3.1.4. Les composants d’un modèle à agents mobiles

3.1.4.1. L’agent

3.1.4.2. Le système d’agent

3.1.4.3. La création et la mort des agents mobiles

3.1.4.4. Le transfert des agents mobiles

3.1.4.5. La communication entre les agents mobiles

3.1.5. Conclusion

3.2. Vers une architecture Agent IDS

3.2.1. Introduction

3.2.2. Le modèle proposé : un IDS à base d’Agents Mobiles

3.2.3. Les composants du Modèle IMA-IDS

3.2.3.1. L’agent Manager

3.2.3.2. L’agent Collecteur

3.2.3.3. L’agent Corrélateur

3.2.3.4. L’agent Analyseur

3.2.4. Le modèle de communication dans IMA-IDS

3.2.5. Conclusion

3.3. Réaction de l’IMA-IDS face à l’attaque d’un intrus

3.3.1. Description générale

3.3.2. Présentation de l’application

Conclusion générale

Rapport PFE, mémoire et thèse avec la catégorie Télécommunications |

Étudiant en université, dans une école supérieur ou d’ingénieur, et que vous cherchez des ressources pédagogiques entièrement gratuites, il est jamais trop tard pour commencer à apprendre vous trouverez ici des centaines de rapports pfe spécialement conçu pour vous aider à rédiger votre rapport de stage, vous prouvez les télécharger librement en divers formats (DOC, RAR, PDF).. Tout ce que vous devez faire est de télécharger le pfe de Bestpfe.com et ouvrir le fichier pfe PDF ou pfe DOC. Ce programme spécifique est classé dans la catégorie réseaux , machine sciences où vous pouvez trouver quelques autres mémoires informatique similaires.

Actuellement, de plus en plus de gens sont prêts à partager leurs travaux pfe, mémoire, thèse.. avec les autres et ils ne veulent pas de compensation pour cela. Le rapport INTEGRATION DES AGENTS MOBILES DANS LES TECHNIQUES DE DETECTION DES INTRUSIONS est un rapport complet pour aider les autres étudiants dans leurs propres travaux. |

LA SECURITE DES RESEAUX INFORMATIQUES

L’utilité de la sécurité des réseaux informatiques

Introduction

Au début des années 70, avec la naissance des réseaux informatiques, le souci majeur n’était pas la protection des informations qui circulaient d’une machine à l’autre mais plutôt la gestion des procédures de transmission (la gestion des adresses, la correction des erreurs de transmission), qui se fait, désormais, suivant des protocoles de communication. La sécurité des réseaux informatiques était locale se limitant aux techniques de contrôle d’accès aux ressources du système et aux mécanismes d’identification et d’authentification des utilisateurs. En matière de sécurité, le besoin d’être sceptique n’est pas nécessaire pour détecter les failles considérables dans ces systèmes, tel le fait que toute personne disposant des droits sur une ressource peut accorder ces mêmes droits à tout autre utilisateur. Les militaires américains étaient les premiers à avoir déclenché l’alarme prévenant que, parallèlement à son avantage, l’usage des réseaux informatiques menaçait fortement la confidentialité des informations.

En 1973, le département de la défense américain mettait au point la solution qu’ils ont appelée ”politique de sécurité”. Il s’agit de la définition d’un ensemble de règles de sécurité à respecter par tous et dont tout l’intérêt était porté sur le maintien de la confidentialité des données.

Les formalisations des politiques de sécurité étaient l’apanage de nombreux travaux de recherche [1], [2] et [3]. Donner une expression formelle à une règle de sécurité est un processus que les chercheurs ont appelé modèle de sécurité.

Par ailleurs, à la différence des militaires, les civils s’intéressaient, particulièrement, à l’intégrité des données en matière de sécurité. On parle, alors, de modèle d’intégrité; et ce n’est qu’en 1977 que Biba [4] a publié à ce sujet.

A cette époque, la sécurité des réseaux informatiques visait un troisième but du côté de la confidentialité et de l’intégrité des données. Il s’agit de la résolution du problème de l’utilisation abusive d’un accès qui nuit, directement, à la disponibilité de la ressource. Les solutions mises en œuvre étaient surtout physiques et consistaient essentiellement en la redondance des ressources dans le réseau.

La nécessité accrue de partager les ressources, la nature de plus en plus distribuée des architectures et le haut degré d’ouverture des environnements de travail étaient les principaux facteurs qui ont fait que le domaine des réseaux informatiques a connu un essor notable durant les deux dernières décennies.

La première retombée de cette évolution était l’apparition de nouvelles exigences de sécurité rendant insuffisantes les protections locales. Face à cet effet, les travaux de recherche se sont multipliés faisant naître une diversité de domaine tel que la cryptographie ou la recherche de modèles formels adaptés aux architectures distribuées.

L’usage devenu intensif des réseaux et des systèmes distribués, le recours croissant aux services en mode non connecté pour lesquels un utilisateur peut émettre de l’information sans avoir demandé la permission du récepteur, l’explosion de la transmission des données, la diversification des types de réseaux de communication qui vont des réseaux locaux jusqu’aux réseaux à grande échelle et la complexité de plus en plus grande des architectures des systèmes informatiques sont des indicateurs de progrès.