PFE & RAPPORT SECURISATION DES RESEAUX INFORMATIQUES SOUS LINUX PDF

TABLE DE MATIERE

ABRÉVIATION

INTRODUCTION

Chapitre 1 Généralités sur les réseaux informatiques

1.1. Notion sur les réseaux informatiques

1.1.1. Définitions

1.1.2. Les avantages du réseau informatique

1.1.3. La topologie de réseau

1.1.4. Les modèles réseaux

1.1.4.1. Principes des modèles en couches

1.1.4.2. Le modèle OSI

1.1.4.3. Le modèle DoD (Department Of Defense) ou TCP/IP

1.1.5. Classification des réseaux

1.1.5.1. Le PAN (Personal area Network)

1.1.5.2. Le LAN (Local Area Network)

1.1.5.3. Le MAN (Metropolitan Area Network)

1.1.5.4. Le WAN (Wide Area Network)

1.2. Les éléments constitutifs des réseaux locaux

1.2.1. Les stations de travail

1.2.1.1. Le serveur

1.2.1.2. Le client

1.2.2. Le support physique

1.2.3. Les équipements réseaux

1.2.3.1. La carte réseau

1.2.3.2. Le répéteur

1.2.3.3. Le pont

1.2.3.4. Le concentrateur (hub)

1.2.3.5. Le commutateur (Switch)

1.2.3.6. Le routeur

1.3. Conclusion

Chapitre 2 Réseaux TCP/IP

2.1. Architecture des protocoles TCP/IP

2.1.1. Couche d’Accès Réseau

2.1.2. Couche Internet

2.1.3. Couche Transport

2.1.4. Couche Application

2.1.5. Encapsulation d’IP

2.2. Hiérarchie de l’implémentation de TCP/IP

2.2.1. Ethernet

2.2.2. IP (Internet Protocol)

2.2.3. ICMP (Internet Control and error Message Protocol)

2.2.4. Les deux modes de transfert

2.2.4.1. Le mode connecté (TCP)

2.2.4.2. Le mode non connecté (UDP)

2.2.4.3. Les protocoles d’application utilisant TCP ou UDP

2.2.5. Les protocoles applicatifs

2.3. Adressage IP

2.3.1. Définition d’une adresse IP

2.3.2. Structure de l’adresse IP

2.3.3. Classes d’adresse IP

2.3.3.1. Topologie

2.3.3.2. Etendue de chaque classe

2.3.3.3. Les réseaux privés

2.3.4. Masque sous-réseau

2.4. Conclusion

Chapitre 3 Sécurité des systèmes

3.1. La sécurité informatique

3.1.1. Origines de la sécurité informatique

3.1.1.1. Le patrimoine informatique

3.1.1.2. Les pirates et les dangers de l’Internet

3.1.1.3. Les risques liés aux failles systèmes

3.1.2. Les stratégies de sécurité

3.1.2.1. Le principe de moindre privilège

3.1.2.2. La sécurité par l’hôte

3.1.2.3. La sécurité par réseau

3.1.2.4. Identification des informations

3.1.2.5. Intégration du facteur humain

3.2. La base des attaques réseaux

3.2.1. Anatomie d’une attaque

3.2.2. Les attaques réseaux

3.2.2.1. Les techniques de scan

3.2.2.2. IP Spoofing

3.2.2.3. ARP Spoofing (ou ARP redirect)

3.2.2.4. DNS Spoofing

3.2.2.5. Fragments attacks

3.2.2.6. TCP session hijacking

3.2.3. Les attaques applicatives

3.2.3.1. Les problèmes de configuration

3.2.3.2. Les bugs

3.2.3.3. Les buffers overflows

3.2.3.4. Les injections SQL

3.2.3.5. Man in the middle

3.2.4. Les attaques virales et assimilées

3.2.4.1. Les virus dans les exécutables

3.2.4.2. Les macros virus dans les données

3.2.4.3. Les scripts et applets dans le HTML

3.3. Les outils indispensables pour la protection

3.3.1. Le pare-feu ou firewall en anglais

3.3.1.1. Principes

3.3.1.2. Les limites d’un pare-feu

3.3.1.3. Configuration

3.3.1.4. Le firewalking

3.3.2. Les systèmes de détection d’intrusion

3.3.2.1. Système de détection d’intrusion, Intrusion Detection System, IDS

3.3.2.2. Système de détection d’intrusion réseau NIDS (Network Intrusion Detection System)

3.3.2.3. Prelude-NIDS

3.3.2.4. Snort

3.3.3. Le tunneling

3.3.3.1. Le protocole AH

3.3.3.2. Le protocole ESP

3.3.3.3. Le protocole IPcomp

3.3.3.4. Le protocole IKE

3.3.3.5. Les deux modes de fonctionnements d’IPsec

3.3.3.6. Les limitations d’IPsec

3.3.4. Nessus

3.3.5. User Mode Linux UML

3.4. Sécurisation de base

3.4.1. Le verrouillage des stations

3.4.2. Pour Linux

3.4.3. Pour Windows

3.4.4. Le lecteur de disquettes

3.4.5. Le lecteur de CDROM

3.4.6. Le mot de passe pour le BIOS

3.5. Sécurité avancée

3.5.1. Le réseau de départ

3.5.2. Le premier niveau de sécurité

3.5.2.1. Notion sur le DMZ

3.5.2.2. Les contraintes sur chaque type de communication

a) Entre le réseau local et l’internet

b) Entre la DMZ et l’internet

c) Entre le réseau local et la DMZ

3.5.3. Le deuxième niveau de sécurisation

3.5.4. Les niveaux plus élevés

3.6. Conclusion

Chapitre 4 Mise en place d’un réseau sécurisé sous Linux

4.1. Système d’exploitation linux

4.1.1. Historique

4.1.2. Description d’un système Linux

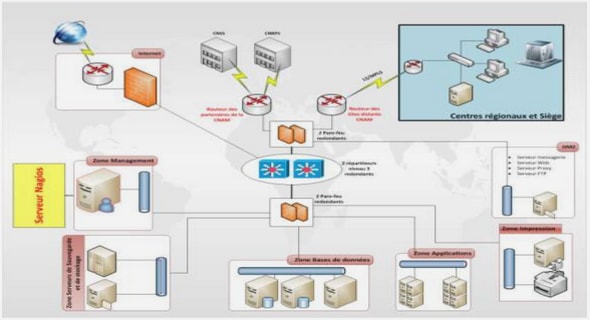

4.1.3. Architecture d’un LAN sous linux

4.2. Implémentation d’un firewall

4.2.1. Syntaxe d’une règle d’un firewall

4.2.2. Configuration Iptables d’un firewall Linux

4.3. Implémentation d’un snort NIDS

4.3.1. Choix de snort

4.3.2. Installation de Snort

4.3.3. Utilisation de Snort

4.3.3.1. Utilisation de Snort en mode Sniffer

4.3.3.2. Utilisation de Snort en mode packet logger

4.3.3.3. Utilisation de Snort en mode NIDS

4.4. Conclusion

CONCLUSION

ANNEXE

Rapport PFE, mémoire et thèse avec la catégorie SECURISATION DES RESEAUX |

Étudiant en université, dans une école supérieur ou d’ingénieur, et que vous cherchez des ressources pédagogiques entièrement gratuites, il est jamais trop tard pour commencer à apprendre vous trouverez ici des centaines de rapports pfe spécialement conçu pour vous aider à rédiger votre rapport de stage, vous prouvez les télécharger librement en divers formats (DOC, RAR, PDF).. Tout ce que vous devez faire est de télécharger le pfe de Bestpfe.com et ouvrir le fichier pfe PDF ou pfe DOC. Ce programme spécifique est classé dans la catégorie pfe INFORMATIQUES SOUS LINUX sciences où vous pouvez trouver quelques autres mémoires informatique similaires.

Actuellement, de plus en plus de gens sont prêts à partager leurs travaux pfe, mémoire, thèse.. avec les autres et ils ne veulent pas de compensation pour cela. Le rapport SECURISATION DES RESEAUX INFORMATIQUES SOUS LINUX est un rapport complet pour aider les autres étudiants dans leurs propres travaux. |

Par nature, la fonction première de l’informatique est de générer et de traiter les informations. Cependant, ces informations sont souvent inutiles à moins de pouvoir être partagées avec d’autres personnes.

Le réseau informatique est le véhicule qui permet aux données d’être facilement mises en commun et l’Internet en est l’actuel aboutissement. La grande toile constitue une avancée technologique remarquable qui fournit un accès à l’information et la possibilité d’en publier, d’une manière révolutionnaire.

Néanmoins, l’accès fréquent à des réseaux tel que l’Internet livre les utilisateurs à une impasse : d’une part, les privilèges illimités que le réseau des réseaux propose, et d’autre part, les dangers encourus dus à la visibilité des machines connectées par rapport au réseau extérieur. Parallèlement, de par ces caractères attrayants et malgré le monopole de Microsoft sur le marché des systèmes d’exploitation, Linux connaît une ascension en flèche.

Plus stable et plus adéquat en réseau, Linux tient une place non négligeable dans le monde de l’informatique. Toutefois le monde des réseaux informatiques offre une insécurité si bien que dans la plupart des cas cette insécurité met en jeu les valeurs morales de notre société. Ainsi il faut apporter une solution à ces problèmes.