L’information est l’une des ressources essentielles pour toute organisation. Elle représente par conséquent un patrimoine à forte valeur. Sa protection doit donc constituer un élément fondamental de la stratégie globale de toute organisation publique ou privée.

En effet, avec le développement fulgurant des technologies de l’information et de la communication de ces dernières années, nombreux sont des organismes qui investissent de fortes sommes afin de disposer d’un système d’information adapté à leur activité. Ce qui a créé une forte dépendance de ceux-ci par rapport aux SI pour leur bon fonctionnement, alors que ces derniers ne cessent d’engendrer de nouvelles vulnérabilités.

Par ailleurs, les multiples menaces qui pèsent sur ces systèmes ont conduit les organisations à réfléchir sur la manière de se protéger. Ainsi, la notion de sécurité des systèmes d’information est devenue un enjeu crucial ; sans doute l’une des actuelles problématiques dont les organisations doivent faire face. De même, il s’est développé au début de ce XXIème siècle, le concept de « gouvernance des systèmes d’information », qui fédère un ensemble de réflexions et de bonnes pratiques sur plusieurs thèmes concernant le pilotage des SI y compris leur sécurité. Cette dernière s’intéresse à l’intégrité, à la confidentialité et à la disponibilité des actifs informationnels, en particulier les plus critiques et sensibles.

SYSTEME D’INFORMATION COMPTABLE

Les dirigeants en vue de prendre des meilleures décisions conduisant à la création de la valeur, doivent disposer des informations fiables, facilement vérifiables et surtout en temps opportun. Le SIC se veut un système cohérent d’information et de communication au service des organisations. Selon REIX & al. (2011 : 80), la comptabilité constitue l’exemple le plus ancien et le plus répandu d’un système d’information formalisé et organisé. C’est un domaine où les éléments significatifs sont bien définis, les règles de traitement claires, les résultats à obtenir rigoureusement établis. Avec le recours étendu aux techniques informatiques, le SIC croît mais devient plus vulnérable.

Notion de Système d’Information

Pour mieux cerner la notion « Système d’Information Comptable », nous allons l’aborder dans cette section à travers celle de SI. En effet, le SIC est un sous ensemble d’un SI.

Selon REIX & al. (2011 : 4), le SI est « un ensemble organisé de ressources : matériel, logiciel, personnel, données, procédures… permettant d’acquérir, de traiter, de stocker des informations (sous forme de données, textes, images, sons, etc.) dans et entre des organisations. » Nous retrouvons dans cette définition les principales caractéristiques et les fonctions d’un système d’information. Elle souligne également une organisation conséquente des ressources humaines et informatiques pour la gestion des informations.

Un SI peut être aussi défini comme un ensemble de composantes inter reliées. Celles-ci recueillent, traitent, stockent et diffusent de l’information afin d’aider à la prise de décision, à la coordination, au contrôle, à l’analyse et aux capacités de représentation de situations au sein d’une entreprise (LAUDON & al, 2013 : 22).

Cette définition rappeler le rôle fondamental d’un SI qui est celui de fournir des informations susceptibles d’aider à prendre des décisions stratégiques, budgétaires et opérationnelles.

Définition du Système d’information comptable

Selon JACQUOT & al. (2011 : 59), un Système d’Information Comptable est la partie du système d’information de l’entreprise consacrée à la collecte, à la saisie, au traitement et à la diffusion des données susceptibles d’alimenter les modèles comptables.

Etant un sous ensemble du SI de l’entreprise, il convient de noter que fournir des informations pour des soins comptables ne doit pas être le seul objectif du SIC.

Ainsi, pour BOUVIER & al. (2008 : 1) le SIC fournit une information intelligible, significative, fiable et pertinente sur la réalité économique de l’entreprise. Elle permet notamment de rendre compte des relations de l’entreprise avec ses partenaires et d’informer sur la situation patrimoniale et les performances de l’entreprise. Les informations fournies sont des indicateurs qui aident les opérationnels à exercer avec efficacité et efficience leur activité.

Organisation et fonctionnement du SIC

Le rôle joué par le système d’information dans l’entreprise se manifeste à travers ses fonctions, correspondant aux différentes étapes de transformation et de sauvegarde de l’information. Pour mettre en place un système d’information efficace et efficient, il faut l’adapter aux spécificités de l’entreprise ; en d’autres termes cela nécessite une organisation adéquate.

Organisation du SIC

Une obligation est faite aux entreprises publiques ou privées assujetties au droit OHADA de se conformer aux dispositions réglementaires en ce qui concerne l’organisation du SIC. L’OHADA, à l’article 14 du chapitre 2 du titre premier de l’Acte Uniforme portant Organisation et Harmonisation des Comptabilités des Entreprises dispose que : « l’organisation comptable mise en place dans l’entreprise doit satisfaire aux exigences de régularité et de sécurité pour assurer l’authenticité des écritures de façon à ce que la comptabilité puisse servir à la fois d’instrument de mesure des droits et obligations des partenaires de l’entreprise, d’instrument de preuve, d’information des tiers et de gestion » (OHADA, 2000 : 4) .

De cet article, on peut noter que l’organisation comptable (notion qui se rattache à la mise en place d’un système comptable dans une entreprise) doit prendre en compte les questions de sécurité. Cette organisation (en système informatisé ou manuel) se déroule en tenant les livres comptables (le journal; le grand livre, la balance générale des comptes) ; qui servent à la présentation des états financiers.

On rencontre généralement trois niveaux d’organisation en tenant compte de différents paramètres de l’entreprise (l’architecture informatique, l’organisation de l’activité comptable et la taille). Ainsi, à chaque groupe de facteurs va correspondre un système d’information comptable approprié.

Fonctionnalités du SIC

Un SI doit répondre, selon BOHNKE (2010 : 3), aux besoins de stockage, de préservation, d’exploitation et d’échange des informations afin d’automatiser les tâches réplicables de façon plus sécurisée que n’en le pourrait une intervention humaine ou fournir à des utilisateurs les informations indispensables pour leur permettre d’agir à bon escient et plus vite.

DAYAN & al. (2008 : 977) et DORIATH & al. (2008 : 2) y ajoutent la tâche d’acquisition que nous jugeons importante, car elle traite de la capacité du SI à disposer d’informations pertinentes. Ainsi, nous pouvons retenir comme fonctions du SI au regard de l’information:

son acquisition : elle se fait grâce aux deux sources dont dispose l’organisation à savoir la source interne (informations issues des activités de l’entreprise) et la source externe (informations provenant de l’environnement externe de l’entreprise) ;

son stockage : il consiste à garder l’information de manière stable et durable ;

son exploitation: l’information mémorisée doit pouvoir être sélectionnée, consultée, triée, fusionnée, mise à jour ou supprimée le cas échéant ;

sa diffusion : il s’agit de la mise à disposition des utilisateurs de l’information.

Pour assurer ces différentes fonctions, le SIC utilise des moyens compte tenu des besoins de l’entreprise. Ces moyens constituent en d’autres termes ses composantes.

Composantes du Système d’Information Comptable

Comme tout SI, le SIC est un système constitué de ressources qui évoluent dans une organisation et dont le fonctionnement coordonné vise l’atteinte d’un but commun : fournir des informations pour les prises de décision. Il est donc nécessaire d’identifier les ressources du SI et de définir celles qui doivent être protégées afin de garantir une exploitation maîtrisée et raisonnée. Pour un système d’information, DAYAN & al. (2008 : 977) ont identifié les personnes, les matériels, les logiciels, les processus et les données comme des ressources indispensables.

|

Table des matières

INTRODUCTION GENERALE

PREMIERE PARTIE : CADRE THEORIQUE DE L’AUDIT DE LA SECURITE D’UN SYSTEME D’INFORMATION COMPTABLE

INTRODUCTION DE LA PREMIERE PARTIE

CHAPITRE 1 : SYSTEME D’INFORMATION COMPTABLE

INTRODUCTION

1.1. Notion de Système d’Information

1.1.1. Définition du Système d’information comptable

1.1.2. Organisation et fonctionnement du SIC

1.1.2.1. Organisation du SIC

1.1.2.2. Fonctionnalités du SIC

1.1.3. Composantes du Système d’Information Comptable

1.1.3.1. Les personnes

1.1.3.2. Les matériels

1.1.3.3. Les logiciels et les procédures

1.1.3.4. Les données

1.2. Gestion des risques de sécurité des systèmes d’information

1.2.1. La notion de risque

1.2.1.1. La vulnérabilité

1.2.1.2. La menace

1.2.2. Définition du cadre de gestion des risques de SSI

1.2.3. Classification des actifs informationnels

1.2.4. Identification des risques de sécurité des systèmes d’information

1.2.5. Évaluation des risques de SSI

1.2.6. Traitements des risques de sécurité du SIC

1.3. Notion de sécurité du système d’information comptable

1.3.1. Définition de la notion de sécurité du système d’information

1.3.2. La gouvernance de la sécurité du SIC

1.3.2.1. L’organisation de la sécurité du SIC

1.3.2.2. La sécurité physique et la sécurité logique

1.3.3. Les critères de sécurité

1.3.4. Les rôles et les responsabilités des acteurs de la sécurité du SIC

1.3.4.1. Le Comité de Sécurité

1.3.4.2. La Direction Générale

1.3.4.3. La Direction du Système d’Information (DSI)

1.3.4.4. Le Responsable de la Sécurité du Système d’Information

1.3.4.5. Le Risk Manager

1.3.4.6. L’Audit Interne

1.3.4.7. Le personnel opérationnel

1.4. Relation entre le système d’information et le système informatique

CHAPITRE 2 : AUDIT DE LA SECURITE DU SYSTEME D’INFORMATION COMPTABLE

INTRODUCTION

2.1. Définition et objectifs de l’audit de la SSI comptable

2.1.1. Définition de l’audit de Sécurité du SIC

2.1.2. Objectifs de l’audit de la sécurité du SIC

2.2. Normes, méthodes et outils de l’audit de la SSI

2.2.1. La famille de normes internationales ISO 2700X

2.2.2. Méthodes et outils de l’audit de la SSI

2.3. Bonnes pratiques de sécurité

2.3.1. Définition d’une charte de SSI

2.3.2. Prise en compte de la sécurité dans les projets SI

2.3.3. La mise en place d’une Politique de Sécurité des SI

2.3.3.1. Définition d’une PSSI

2.3.3.2. Objectifs d’une Politique de SSI

2.3.4. Sensibilisation et formation des utilisateurs

2.3.5. Mise en place d’un plan de reprise d’activités

2.4. Processus de conduite d’une mission d’audit de sécurité d’un SIC

2.4.1. Phase de planification de la mission d’audit

2.4.1.1. Prise de connaissance de l’entité ou de la structure auditée

2.4.1.2. Décomposition du SIC en « objets auditables »

2.4.1.3. Identification et évaluation des risques : élaboration du tableau de risques

2.4.1.4. Rapport d’orientation ou référentiel d’audit

2.4.1.5. Elaboration du programme de vérification

2.4.2. Phase d’exécution de la mission d’audit : mise en œuvre du programme de vérification

2.4.2.1. Evaluation du contrôle interne

2.4.2.2. Tests de confirmation et de corroboration

2.4.2.3. Obtention des éléments probants

2.4.2.4. Formalisation des travaux : établissement des FAR et des feuilles de couverture de tests

2.4.3. Phase de conclusion ou de rédaction de rapport

2.4.3.1. Le projet de rapport

2.4.3.2. Le rapport final

2.4.4. Activités de suivi

2.5. Les différents aspects d’audit de la sécurité des SI

2.5.1. Audit organisationnel et physique

2.5.2. Audit technique

2.5.3. Audit intrusif

CONCLUSION DU DEUXIEME CHAPITRE

CHAPITRE 3 : METHODOLOGIE DE L’ETUDE

INTRODUCTION

3.1. Modèle d’analyse

3.2. Les outils de collecte et d’analyse de données

3.2.1. Etape d’initiation de la mission

3.2.2. Etape de prise de connaissance de la LONASE et de son SIC

3.2.3. Etape d’identification et d’appréciation des risques liés au SIC

3.2.4. Etape d’élaboration du plan d’approche

3.2.5. Etape de définition des objectifs : élaboration du rapport d’orientation

3.2.6. Etape d’élaboration du plan de vérification

3.2.7. Etape de la revue générale

3.2.8. Etape d’appréciation des dispositifs de sécurité

3.2.9. Etape des tests de conformité et de corroboration

3.2.10. Etape de formalisation des travaux et du projet de rapport

CONCLUSION DU TROISIEME CHAPITRE

DEUXIEME PARTIE: CADRE PRATIQUE DE L’AUDIT DE LA SECURITE DU SYSTEME D’INFORMATION COMPTABLE DE LA LONASE

INTRODUCTION DE LA DEUXIEME PARTIE

CHAPITRE 4 : PRESENTATION DE LA LONASE

INTRODUCTION

4.1. Historique, missions et nature juridique

4.2. Les activités de la LONASE

4.3. Les ressources de la LONASE

4.4. La structure organisationnelle de la LONASE

CHAPITRE 5 : DESCRIPTION DES PRATIQUES DE SECURITE DU SIC DE LA LONASE

INTRODUCTION

5.1. La présentation du système d’information comptable

5.1.1. Les objectifs du SIC

5.1.2. L’organisation du SIC

5.1.3. Les composantes du SIC

5.1.3.1. Les acteurs du Système d’Information Comptable

5.1.3.2. L’architecture technique et applicative

5.2. Processus d’évaluation et de gestion des risques liés au SIC

5.3. La gestion de la sécurité du système d’information comptable

5.3.1. Organisation de la sécurité du système d’information

5.3.2. Les dispositifs et les procédures de sécurité

5.3.2.1. Les dispositifs de sécurité physique et leur gestion

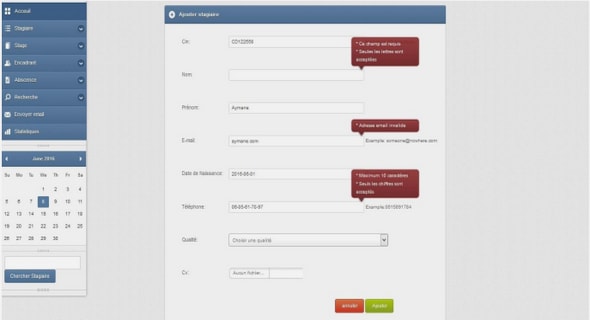

5.3.2.2. La sécurité logique (la gestion des accès)

5.3.3. Formation et sensibilisation

5.3.4. Sauvegardes et archivages des documents comptables

5.3.5. Documentation

5.3.6. Gestion de la continuité des activités

CHAPITRE 6 : MISE EN ŒUVRE DE L’AUDIT DE LA SECURITE DU SYSTEME D’INFORMATION COMPTABLE DE LA LONASE

INTRODUCTION

6.1. Préparation de la mission

6.1.1. Initialisation de la mission et prise de connaissance de l’entité

6.1.2. Découpage du Système d’Information comptable en objets auditables et choix

du référentiel de la mission

6.1.3. Plan de mission

6.1.4. Identification et analyse des risques : élaboration du tableau des risques

6.1.5. Rapport d’orientation de la mission

6.1.6. Programme de vérification

6.2. Exécution de la mission : mise en œuvre du programme de vérification

6.2.1. Description de la mise en œuvre du programme de vérification

6.2.1.1. Evaluation des dispositifs et procédures de sécurité

6.2.1.2. Mise en œuvre des tests d’existence et de corroboration

6.3. Conclusion de la mission

6.3.1. Synthèse des travaux : le projet de rapport de la mission

6.3.1.1. Synthèse des résultats des tests et des évaluations des dispositifs

6.3.1.2. Les Feuilles d’Analyse des Risques de la mission

6.3.2. Hiérarchisation et plan de mise en œuvre des recommandations

CONCLUSION DU SIXIEME CHAPITRE

CONCLUSION DE LA DEUXIEME PARTIE

CONCLUSION GENERALE

ANNEXES

BIBLIOGRAPHIE