Télécharger le fichier pdf d’un mémoire de fin d’études

Les caractéristiques fondamentales

Les caractéristiques fondamentales de l’IdO sont les suivantes :

• Interconnectivité : dans l’IdO, tout objet peut être connecté à l’infrastructure mondiale de l’information et de la communication.

• Services : l’IdO est à même de fournir des services liés aux objets tenant compte des exigences inhérentes à ceux-ci comme le respect et la protection des sphères privées.

• Hétérogénéité : les dispositifs utilisés dans l’internet des objets sont hétérogènes puisqu’ils ne font pas appel aux mêmes plates-formes matérielles ni aux mêmes réseaux. Ils peuvent interagir avec d’autres dispositifs ou plate-forme de services par l’intermédiaire de réseaux différents.

• Changements dynamiques : l’état des dispositifs change de façon dynamique, de même que le contexte dans lequel ces dispositifs fonctionnent.

• Très grande échelle : les dispositifs qui devront être gérés et qui communiqueront entre eux seront au moins dix fois plus nombreux que ceux connectés à l’Internet à l’heure actuelle. La gestion des données générées et leur interprétation pour les besoins des applications seront d’autant plus critiques. Cette question est en lien avec la sémantique et le traitement efficace des données. [7]

Exigences de haut niveau

On trouvera ci-après les exigences de haut niveau applicables à l’IdO :

• Connectivité fondée sur l’identification : la connexion entre un objet et l’IdO doit pouvoir être établie sur la base de l’identificateur de l’objet en question. Cela implique par ailleurs que les identificateurs des différents objets, potentiellement hétérogènes, soient traités de manière uniforme.

• Interopérabilité : il est nécessaire d’assurer l’interopérabilité de systèmes hétérogènes et répartis afin de permettre la mise à disposition et l’utilisation d’un large éventail d’informations et de services.

• Réseautique autonome : la réseautique autonome (y compris les techniques ou mécanismes d’autogestion, d’auto-configuration, d’auto-rétablissement, d’auto-optimisation et d’autoprotection) doit être prise en charge dans l’IdO par les fonctions de contrôle de la réseautique afin de pouvoir s’adapter à des domaines d’application et à des environnements de communications différents ainsi qu’à des dispositifs nombreux et variés.

• Fourniture de services autonomes : les services doivent pouvoir être fournis à travers la saisie, la transmission et le traitement automatiques des données concernant les objets conformément aux règles établies par les opérateurs ou définies par les abonnés. La fourniture de services autonomes pourra dépendre des techniques de fusion et d’exploration automatiques des données.

• Capacités de localisation : L’IdO doit prendre en charge des capacités de localisation. Les communications et services liés à un objet quelconque seront fonction des informations relatives à l’emplacement des objets ou des utilisateurs. Ces informations devront être détectées et actualisées de manière automatique. Les communications et services de localisation peuvent être limités en vertu des lois et règlements en vigueur et devraient satisfaire aux exigences de sécurité.

• Sécurité : dans l’IdO, chaque objet est connecté, de sorte qu’il existe d’importants risques pour la sécurité, notamment en ce qui concerne la confidentialité, l’authenticité et l’intégrité des données comme des services. L’un des meilleurs exemples d’exigences de sécurité que l’on puisse donner est la nécessité de tenir compte des politiques et techniques de protection liées aux différents types de dispositifs et de réseaux d’utilisateur existant dans l’IdO.

• Protection de la sphère privée : la sphère privée doit être protégée dans l’IdO. De nombreux objets ont des propriétaires et des utilisateurs et les données détectées relatives aux objets peuvent receler des informations confidentielles concernant ces propriétaires et utilisateurs. L’IdO doit assurer la protection de la confidentialité lors de la transmission, de l’agrégation, du stockage, de l’exploration et du traitement des données. Cette protection ne devrait pas empêcher l’authentification de l’origine des données.

• Fourniture de services de qualité hautement sécurisés concernant le corps humain : l’IdO doit prendre en charge des services concernant le corps humain offrant un niveau de qualité et de sécurité élevé. Différents pays ont adopté leurs propres législations et réglementation concernant de tels services.

• Plug and play : l’IdO doit offrir des capacités de connexion immédiate (Plug and play) permettant de générer, composer ou acquérir de manière instantanée des configurations sémantiques, de sorte que les objets interconnectés soient parfaitement intégrés aux applications et coopèrent avec elles sans discontinuité apparente et que les exigences propres à ces applications soient respectées.

• Gérabilité : l’IdO doit pouvoir être géré de manière à garantir un fonctionnement normal des réseaux. En règle générale, les applications IdO fonctionnent de manière automatique, sans intervention humaine, mais leur processus global d’exploitation devrait néanmoins pouvoir être géré par les parties concernées. [7]

Le modèle de référence de l’internet des objets UIT-T

En 2012, l’UIT-T a publié la recommandation Y2060 pour la présentation générale de l’internet des objets. Cet organisme a fourni un modèle du système qui est illustré à la figure 1.06 qui comprend les quatre couches principales suivantes : la couche dispositif, la couche réseau, la couche de prise en charge des services et des applications et la couche application.

Problématiques liées à la mise en œuvre de l’internet des objets

Les applications IdO sont très diversifiées et ont toutes des exigences différentes. Actuellement, aucune technologie n’est à la mesure d’offrir satisfaction à toutes ces exigences. Ainsi, on doit trouver la meilleure technologie pour une application définie dans le but de ne pas gaspiller les ressources comme la source d’énergie, la bande passante, la taille du réseau, etc. Nombreux sont les technologies à notre portée pour mettre en œuvre l’IdO.

Les applications de l’internet des objets

Les applications potentielles de l’Internet des Objets sont nombreuses et diversifiées, permutant dans pratiquement tous les domaines de la vie quotidienne de chaque individu, entreprise et la société en générale.

• Les villes : l’IdO permettra une meilleure gestion des réseaux divers qui alimentent nos villes (eaux, électricité, gaz, etc.) en permettant un contrôle continu en temps réel et précis. Des capteurs peuvent être utilisés pour améliorer la gestion des parkings et du trafic urbain et diminuer les embouteillages et les émissions en CO2.

• L’énergie : la gestion des grilles électriques se verra améliorée grâce à la télémétrie, permettant une gestion en temps réel de l’infrastructure de distribution de l’énergie. Cette interconnexion à large échelle facilitera la maintenance et le contrôle de la consommation et la détection des fraudes.

• Le transport : dans ce domaine l’IdO appuiera les efforts actuels autour des véhicules intelligents au service de la sécurité routière et l’aide à la conduite. Cela portera sur la communication inter-véhicule et entre véhicules et infrastructure routière. L’IdO constituera ainsi un prolongement naturel des « systèmes de transport intelligents » et leurs apports en termes de sécurité routière, confort, efficacité de la gestion du trafic et économie du temps et de l’énergie.

• La santé : dans le domaine de la santé, l’IdO permettra le déploiement de réseaux personnels pour le contrôle et le suivi des signes cliniques, notamment pour des personnes âgées. Ceci permettra ainsi de faciliter la télésurveillance des patients à domiciles, et apporter des solutions pour l’autonomie des personnes à mobilité réduite.

• L’industrie : dans l’industrie l’IdO permettra un suivi total des produits, de la chaîne de production, jusqu’à la chaîne logistique et de distribution en supervisant les conditions d’approvisionnement. Cette traçabilité de bout en bout facilitera la lutte contre la contrefaçon, la fraude et les crimes économiques transfrontaliers.

• L’agriculture : dans ce domaine, des réseaux de capteurs interconnectés à l’IdO peuvent être utilisés pour la supervision de l’environnement des cultures. Ceci permettra une meilleure aide à la décision en agriculture, notamment pour optimiser l’eau d’irrigation, l’usage des intrants, et la planification de travaux agricoles. Ces réseaux peuvent être aussi utilisés pour lutter contre la pollution de l’air, du sol et des eaux et améliorer la qualité de l’environnement en général.

Bande de fréquence et canaux

La bande de fréquence utilisée par Wifi ah varie selon les pays qui attribuent la bande de fréquence libre. La largeur des canaux est alors effectuée selon la largeur des bandes de fréquences disponibles. Selon les spécifications 802.11 ah, il existe différentes largeurs de canaux : 1 MHz, 2 MHz, 4 MHz, 8 MHz et 16 MHz. [14]

Prenons l’exemple de la bande de fréquence disponible aux Etats-Unis pour voir comment varient le nombre de canaux selon la largeur. Il y a plus de canaux de 1 MHz que de canaux de 16 MHz. Ainsi on peut effectuer plus de communication quand le nombre de canaux augmente.

Structure des trames Wifi ah

Les trames Wifi ah sont constituées des champs suivants : un champ de contrôle ( Frame control de 2 octets), un champ indiquant la durée et l’identifiant des émetteurs de la trame (Duration/ID de 2 octets), des champs d’adresse (6 ou 12 ou 18 ou 24 octets), un champ de contrôle de séquence (Sequence Control de 0 ou 2 octets), un champ de contrôle de qualité de service (QoS control de 0 ou 2 octets), un champ de contrôle de transmission (HT control de 0 ou 4 octets), un champ de données (0 à 7959 octets) et un champ FCS (4 octets). [15]

Les protocoles de communication

Un protocole est ensemble de règles régissant deux terminaux différents communicants. Les protocoles de communication, sujets de ce paragraphe, peuvent être utilisés pour connecter les objets et les personnes dans un réseau via différentes technologies de télécommunication filaire ou sans fil (Wifi, RFID, NFC, ZigBee, Bluetooth, GPRS, 3G, 4G, etc). [19]

Vu le nombre de ces technologies, des problèmes de compatibilité sont rencontrés dans les grandes architectures. Ces problèmes peuvent est classés comme suit :

• Problèmes dans les communications d’objet à objet.

• Problèmes dans les communications d’objet au Cloud.

• Problèmes dans les communications entre les serveurs.

Le modèle « Request / Response »

Le modèle « Request / Response » ou RR est un modèle d’échange de message simple et largement utilisé dans les systèmes de communication.

Dans ce modèle, un client envoie une requête au serveur afin de recevoir la réponse correspondante. Le modèle RR est basé sur une interaction un à un qui entraine une limitation temporelle, spatiale et un problème de synchronisation. Cela entraine une certaine incompatibilité pour des entités mobiles car, en attendant une réponse, un client peut être bloqué indéfiniment. L’exemple la plus connu utilisant le modèle RR est le protocole http (Hyper Text Transfert Protocol). Pour demander des pages web, les clients envoient des requêtes de type GET et par la suite le serveur répond. [20]

Le modèle « Publish / Subscribe »

Le modèle « Publish / Subscribe » ou PubSub est un des modèles d’échange de message ou MEP (message exchange patterns) utilisé dans les télécommunications. L’intérêt principal des systèmes utilisant les protocoles de types PubSub est de laisser circuler les informations d’un éditeur vers des abonnés intéressés dans l’anonymat. L’émetteur d’un message est appelé éditeur ou « publisher » et le récepteur est appelé abonné ou « subscriber ». Habituellement, les messages contiennent un thème appelé « topic » et les récepteurs se souscrivent à ces thèmes pour recevoir les informations correspondantes. L’architecture des systèmes PubSub contient au moins un éditeur, un abonné et un courtier ou « broker ». Le courtier identifie les messages et les transmet des éditeurs vers les abonnés.

|

Table des matières

INTRODUCTION GENERALE

CHAPITRE 1 GENERALITES SUR L’INTERNET DES OBJETS

1.1 Introduction

1.2 Panorama des définitions de l’internet des objets

1.2.1 Selon UIT-T

1.2.2 Selon le cabinet d’étude Gartner

1.2.3 Définition personnelle

1.2.4 Technologies émergentes

1.3 Présentation technique de l’internet des objets

1.3.1 Architecture

1.3.2 Les caractéristiques des objets

1.3.3 Aperçu technique

1.3.4 Les caractéristiques fondamentales

1.3.5 Exigences de haut niveau

1.4 Le modèle de référence de l’internet des objets UIT-T

1.4.1 La couche application

1.4.2 La couche de prise en charge des services et des applications

1.4.3 La couche réseau

1.4.4 La couche dispositif

1.4.5 Les éléments de sécurité

1.4.6 Exemple d’utilisation

1.4.7 Problématiques liées à la mise en oeuvre de l’internet des objets

1.5 Les applications de l’internet des objets

1.6 L’agriculture et l’agriculture connectée

1.6.1 Complexité agricole

1.6.2 L’agriculture connectée

1.7 Conclusion

CHAPITRE 2 LES TECHNOLOGIES PERMETTANT DE METTRE EN OEUVRE L’INTERNET DES OBJETS

2.1 Introduction

2.2 Les systèmes de communications sans fil

2.2.1 IEEE 802.15.4

2.2.2 Bluetooth Low Energy

2.2.3 Wifi ah

2.2.4 LTN

2.2.5 Etude comparative des technologies

2.3 Les protocoles de communication

2.3.1 Le modèle « Request / Response »

2.3.2 Le modèle « Publish / Subscribe »

2.3.3 CoAP

2.3.4 JMS

2.3.5 XMPP

2.3.6 MQTT

2.4 Les autres technologies utilisées dans l’Internet des objets

2.4.1 Les serveurs

2.4.2 Le stockage des données

2.4.3 L’analyse des données

2.5 Conclusion

CHAPITRE 3 ETUDE DU CAS DE L’AGRICULTURE ET PROPOSITION D’UNE SOLUTION IDO

3.1 Introduction

3.2 Les nouvelle technologies et l’agriculture

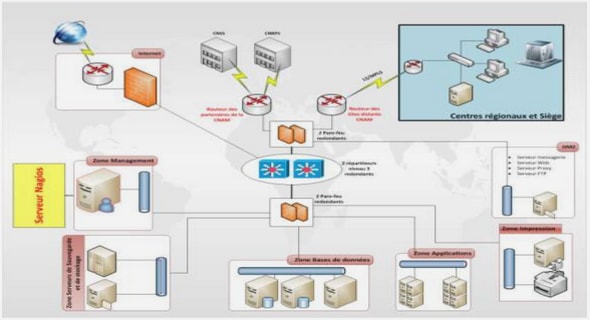

3.3 Architecture

3.3.1 Support et protocoles

3.3.2 Objet connecté

3.3.3 La passerelle

3.3.4 Les serveurs

3.3.5 Application cliente

3.3.6 Principe de fonctionnement

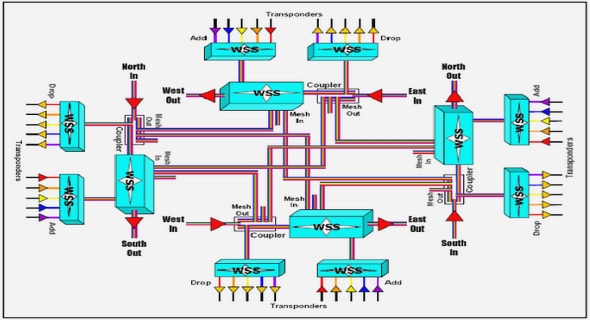

3.4 Approfondissement sur la technologie sans fil 802.15.4

3.4.1 Topologies

3.4.2 La couche physique

3.4.3 La sous-couche MAC

3.4.4 La sous-couche LLC

3.5 Approfondissement sur le protocole MQTT

3.5.1 MQTT un protocole PubSub

3.5.2 Les thèmes

3.5.3 Format des messages

3.5.4 Les types de messages MQTT

3.5.5 Les qualités de service

3.5.6 La sécurité avec MQTT

3.5.7 Le protocole MQTT-SN

3.6 Conclusion

CHAPITRE 4 CONCEPTION ET MISE EN OEUVRE D’UN SYSTEME IDO POUR L’AGRICULTURE

4.1 Introduction

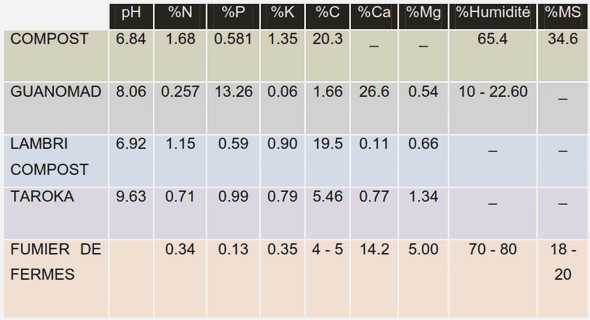

4.2 Présentations des données utiles en agriculture

4.2.1 Données à collecter

4.2.2 Fiches techniques de quelques plantes

4.3 Conception du système

4.3.1 Structure de l’objet

4.3.2 Structure de la passerelle

4.3.3 Fonctionnement des serveurs

4.4 Présentation du système

4.4.1 Interface Web

4.4.2 Performances du système

4.5 Perspectives du système

4.6 Coût

4.7 Conclusion

CONCLUSION GENERALE

ANNEXE 1 OPEN HARDWARE

ANNEXE 2 OPEN SOFTWARE

A 2.1. Raspbian

A 2.2. Node JS

ANNEXE 3 EXTRAITS DE CODE SOURCE

BIBLIOGRAPHIE

Télécharger le rapport complet